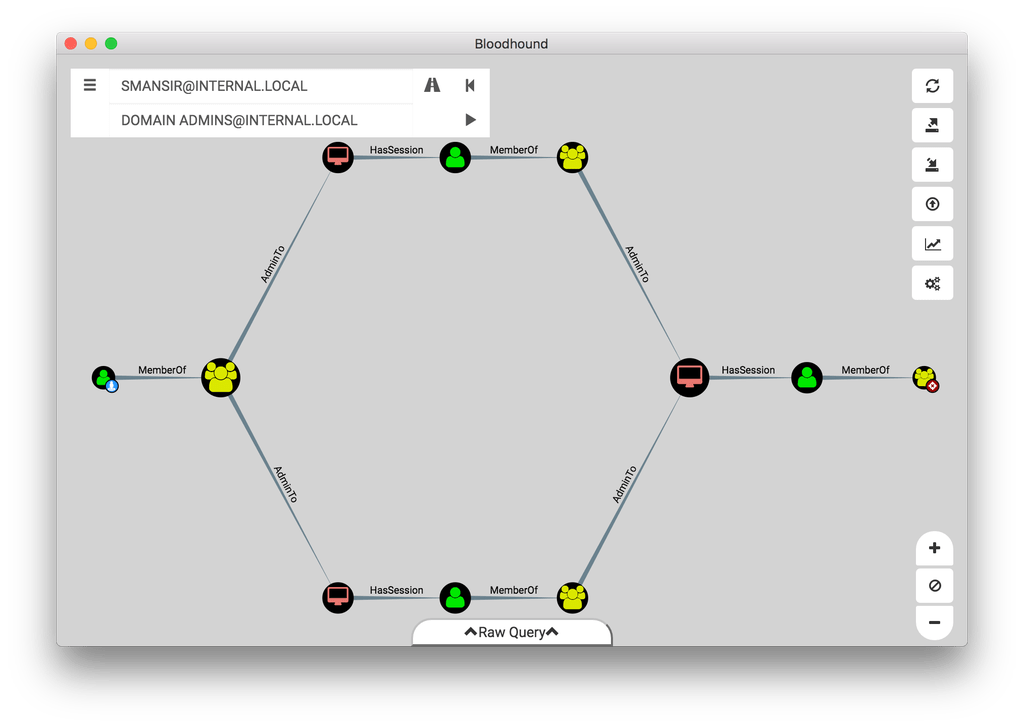

Bloodhound adalah aplikasi open source yang digunakan untuk menganalisis keamanan domain direktori aktif. Alat ini terinspirasi oleh teori grafik dan izin objek direktori aktif. Alat ini melakukan penyerapan data dari domain Active Directory dan menyoroti potensi eskalasi hak di domain Active Directory, sehingga mengungkap jalur serangan tersembunyi atau kompleks yang dapat membahayakan keamanan jaringan.

Data yang dapat dikumpulkan menggunakan Bloodhound termasuk informasi pengguna dengan hak admin serta jika kata pengguna dapat mengakses komputer lain di jaringan, dan informasi keanggotaan grup. Semua informasi ini dapat dimanfaatkan oleh penyerang, memungkinkan mereka untuk menambahkan pengguna baru ke grup, menghapus semua pengguna saat ini, menambahkan admin baru ke sistem, dan mengubah kredensial dari admin yang ada.

Setting up Bloodhound

Bloodhound didukung oleh Linux, Windows, dan OSX. Bloodhound bergantung pada Neo4j. Neo4j adalah sistem manajemen basis data grafik. Ini adalah basis data grafik NoSQL yang ditulis di Java. Oleh karena itu Java juga dituntut untuk menjalankan Neo4j dan akhirnya Bloodhound. Tujuan menggunakan Neo4j adalah untuk memvisualisasikan hubungan antara informasi yang diperoleh melalui Bloodhound. Di sistem operasi Windows, neo4j perlu diinstal secara terpisah bersama dengan versi terbaru Java. Kerangka Bloodhound kemudian dapat dikloning dari Github menggunakan perintah berikut.

git clone https://github.com/adaptivethreat/Bloodhound

Di Kali Linux, instalasi berbeda. Pertama kita perlu memperbarui repositori dari aplikasi yang diinstal dan meningkatkan paket menggunakan perintah berikut

apt-get update

apt-get dist-upgrade

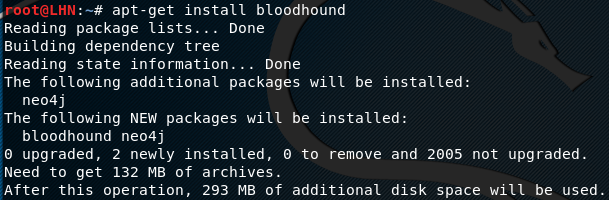

Setelah itu, Bloodhound dapat diinstal menggunakan perintah berikut.

apt-get install bloodhound

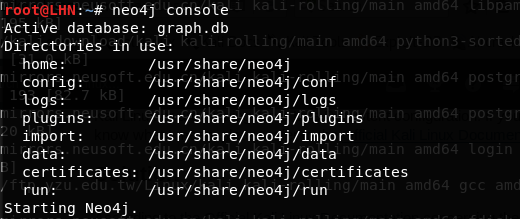

Perintah tidak hanya menginstal Bloodhound, tetapi juga menginstal paket Neo4j. Langkah selanjutnya adalah meluncurkan dan mengkonfigurasi Neo4j menggunakan perintah berikut

neo4j console

Perintah di atas meluncurkan Neo4j dan menetapkan antarmuka jarak jauh di http: // localhost: 7474. Karena Neo4j diinstal sebagai paket default dengan Bloodhound, ia memiliki nama pengguna dan kata sandi default i-e

Username: neo4j

Password: neo4j

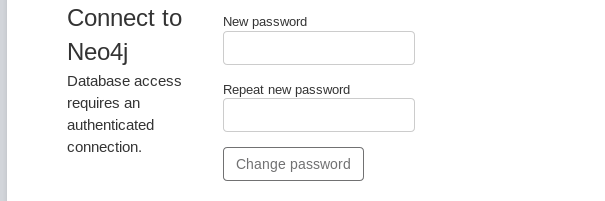

Kita perlu mengubah kata sandi default untuk alasan keamanan. Untuk mengubah kredensial default, buka database Neo4j di browser web dengan mengetikkan alamat berikut:

http: // localhost: 7474

Setelah dimuat, antarmuka Neo4j memberikan opsi untuk mengubah kata sandi default.

Analisis Data BloodHound

Setelah mengkonfigurasi Neo4j, buka antarmuka Bloodhound dengan mengetik aplikasi di terminal.

bloodhound

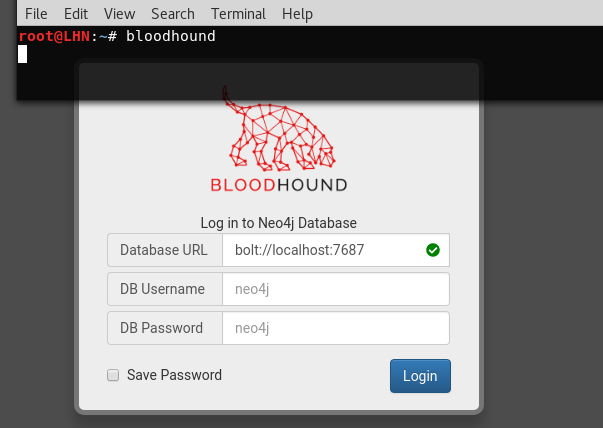

Perintah ini meminta kredensial database Neo4j seperti yang ditunjukkan pada screenshot berikut.

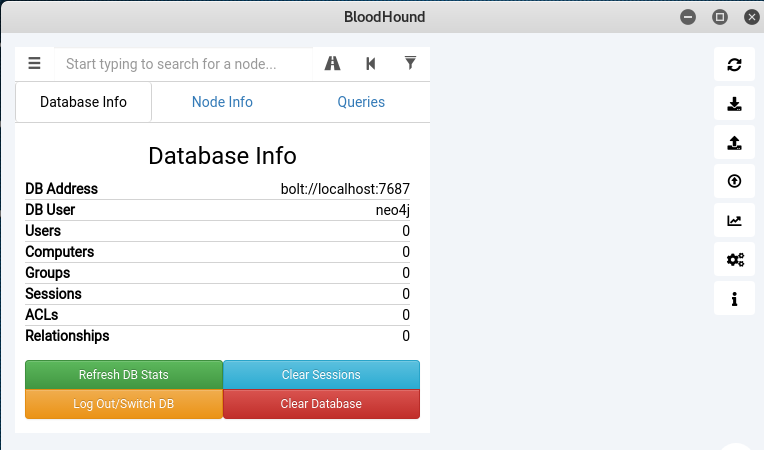

Kita bisa melihat di screenshot yang Bolt juga diaktifkan di localhost. Bolt adalah protokol jaringan yang digunakan untuk komunikasi server klien. Berikan kredensial yang diperlukan untuk membuka antarmuka Bloodhound dengan koneksi Neo4j DB. Antarmuka dimuat dengan opsi yang berbeda. Di sisi kiri, kita dapat melihat informasi basis data dengan beberapa opsi kueri yang dibuat sebelumnya.

Kueri memungkinkan menganalisis data yang diekstraksi dari host target. Selain kueri yang dibuat sebelumnya, kueri khusus juga dapat digunakan. Di sisi kanan, kami memiliki opsi yang berbeda seperti grafik impor / ekspor, data unggahan, dan pengaturan ambang. Opsi impor / ekspor digunakan untuk mengimpor atau mengekspor grafik saat ini ke dalam format JSON. Opsi unggah digunakan untuk memasukkan data ke antarmuka Bloodhound. Penting untuk dicatat di sini bahwa file CSV dibuat pada host target yang berisi informasi yang dibutuhkan oleh Bloodhound. File CSV ini perlu diunggah ke Bloodhound menggunakan opsi unggah di antarmuka Bloodhound. Setelah diunggah, jalankan pertanyaan yang diinginkan pada data. Kami dapat menjalankan kueri khusus atau pra-bangun pada data dari antarmuka, seperti mencari semua admin domain, menemukan jalur terpendek ke admin domain, dan memetakan kepercayaan domain, dll. Kueri menunjukkan hasilnya dengan cara grafis.

Syarat Pengumpulan Data

Bloodhound umumnya membutuhkan tiga jenis informasi dari jaringan Active Directory. Ini termasuk

Masuk ke pengguna

Pengguna dengan hak admin

Hubungan antara pengguna dan grup saat ini

Data di atas dapat dikumpulkan dengan menggunakan Powershell Ingestor, dari repo Bloodhound.

Penemu Bloodhound

Ada juga python berdasarkan ingestor yang disebut BloodHound.Py yang perlu diinstal secara manual melalui pip berfungsi. BloodHound.Py saat ini tidak mendukung Kerberos tidak seperti pengonsumsi lainnya. Namun, tetap dapat melakukan tugas pengumpulan data default, seperti pengumpulan keanggotaan grup, koleksi admin lokal, pengumpulan sesi, dan tugas seperti melakukan pencacahan kepercayaan domain.

Contoh alat keluaran dalam memetakan rute melalui mesin administrator ditunjukkan di bawah ini:

admin domain pelacak