PhishX adalah alat python yang dapat menangkap kredensial pengguna menggunakan serangan phishing tombak. Phishing tombak adalah bentuk serangan phishing yang ditargetkan yang diluncurkan terhadap individu tertentu. Oleh karena itu, beberapa informasi tentang seseorang diperlukan untuk meluncurkan serangan semacam itu. Karena PhishX digunakan untuk menangkap kredensial pengguna, alat ini menghasilkan halaman palsu dan menambahkan informasi target ke halaman tersebut. Halaman-halaman dibagikan dengan pengguna target. Jika pengguna berbagi data apa pun di laman palsu, informasi tersebut ditangkap oleh antarmuka di mesin penyerang. Halaman-halaman yang dapat digunakan (dikloning) untuk serangan phishing tombak termasuk Facebook, Google, Twitter, Instagram, LinkedIn, Pinterest, Quora, dan Steam. Semua halaman yang tersedia mendukung versi seluler kecuali LinkedIn

PhishX Installation

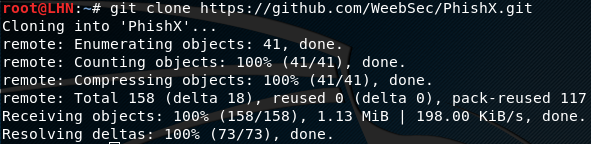

PhishX bekerja dengan Kali Linux dan Parrot-Sec OS. Untuk menginstal PhishX, clone alat dari repositori Github menggunakan perintah berikut.

git clone https://github.com/WeebSec/PhishX.git

Setelah kloning, jalankan perintah berikut untuk menginstal alat dan persyaratannya.

cd PhishX

chmod +x installer.sh

bash installer.sh

Running PhishX

Jalankan Phish X Dengan Command Berikut

python3 PhishX.py

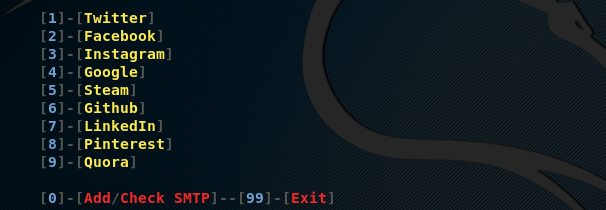

Lalu akan muncul Tampilan * Pemilihan Phising *

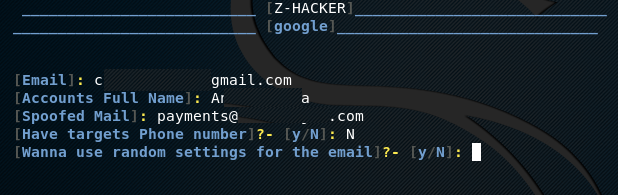

Kita dapat memilih format halaman apa pun dengan mengetikkan nomor urutnya. Sebagai contoh, kita dapat memilih opsi halaman Google dengan mengetik nomor urut 4 di terminal. Ini membuka pengaturan halaman Google untuk serangan phishing tombak tersebut. Seperti yang disebutkan sebelumnya, serangan phishing tombak membutuhkan informasi target. Untuk akun phishing halaman Google, alat ini meminta informasi target seperti alamat email, nama pengguna, nomor telepon (opsional), dan lokasi (jika diketahui). Alat ini juga meminta email palsu.

Setelah informasi diberikan, alat tersebut menghasilkan tautan yang dapat dibagikan dengan pengguna melalui teknik yang disukai. Antarmuka pada mesin penyerang mendengarkan aktivitas pengguna pada tautan bersama. Tautan berisi halaman masuk akun Google, seperti yang ditunjukkan pada screenshot berikut.

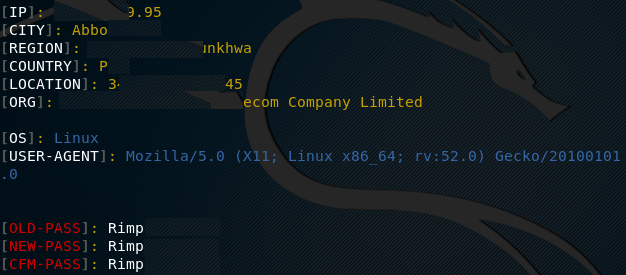

Jika pengguna mencoba masuk ke akun Google, kredensial ditangkap oleh alat bersama dengan informasi lain seperti lokasi pengguna dan alamat IP.